Investigadores de ciberseguridad han descubierto múltiples campañas dirigidas a Docker Hub al plantar millones de contenedores maliciosos “sin imagen” en los últimos cinco años, destacando una vez más cómo los registros de código abierto podrían allanar el camino para ataques a la cadena de suministro.

“Más de cuatro millones de repositorios en Docker Hub no tienen imagen y no tienen contenido, excepto la documentación del repositorio,” dijo el investigador de seguridad de JFrog, Andrey Polkovnichenko, en un informe compartido con The Hacker News.

Además, la documentación no tiene conexión alguna con el contenedor. En su lugar, es una página web diseñada para llevar a los usuarios a visitar sitios web de phishing o alojamiento de malware.

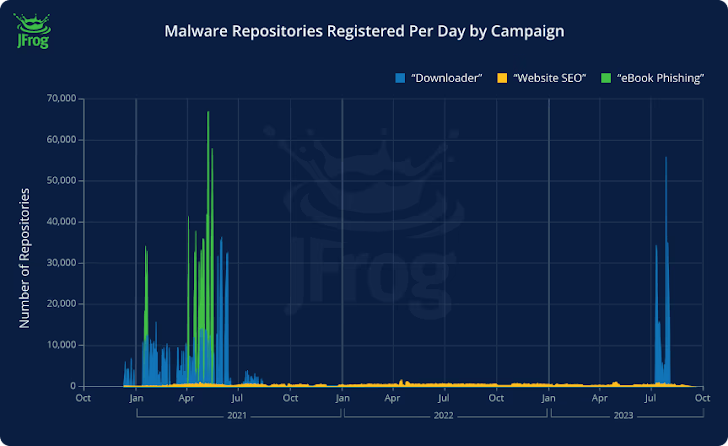

De los 4.79 millones de repositorios sin imagen de Docker Hub descubiertos, se dice que 3.2 millones de ellos se han utilizado como páginas de destino para redirigir a usuarios desprevenidos a sitios fraudulentos como parte de tres amplias campañas-

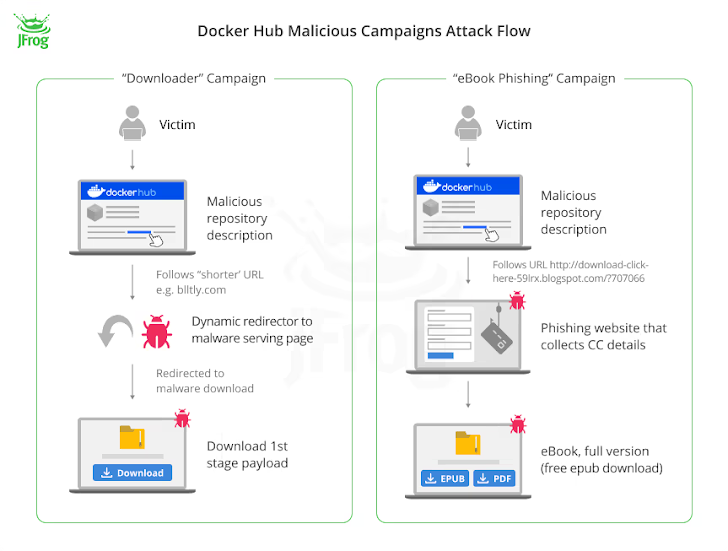

- Downloader (repositorios creados en la primera mitad de 2021 y septiembre de 2023), que ofrece enlaces a contenido pirata o trucos para videojuegos pero que enlaza directamente a fuentes maliciosas o a una legítima que, a su vez, contiene código JavaScript que redirige hacia la carga maliciosa después de 500 milisegundos.

- Phishing de libros electrónicos (repositorios creados a mediados de 2021), que redirige a los usuarios que buscan libros electrónicos a un sitio web (“rd.lesac.ru”) que, a su vez, les insta a introducir su información financiera para descargar el libro electrónico.

- Sitio web (miles de repositorios creados diariamente de abril de 2021 a octubre de 2023), que contiene un enlace a un servicio de alojamiento de diarios en línea llamado Penzu en algunos casos.

La carga entregada como parte de la campaña de descarga está diseñada para contactar a un servidor de comando y control (C2) y transmitir metadatos del sistema, tras lo cual el servidor responde con un enlace a software crackeado.

Por otro lado, el objetivo exacto del conglomerado de sitios web es actualmente incierto, con la campaña también propagada en sitios que tienen una política de moderación de contenidos laxa.

“El aspecto más preocupante de estas tres campañas es que los usuarios no tienen mucho que puedan hacer para protegerse desde el principio, aparte de tener precaución,” dijo Shachar Menashe, director senior de investigación de seguridad en JFrog, en un comunicado compartido con The Hacker News.

“Básicamente estamos mirando un patio de juegos para malware que en algunos casos ha estado en preparación durante tres años. Estos actores de amenazas están altamente motivados y se esconden detrás de la credibilidad del nombre de Docker Hub para engañar a las víctimas.”

Con los actores de amenazas tomando esfuerzos minuciosos para envenenar utilidades conocidas, como se evidencia en el caso de la compromiso de XZ Utils, es imperativo que los desarrolladores tengan precaución cuando se trata de descargar paquetes de ecosistemas de código abierto.

“Como sugiere la Ley de Murphy, si algo puede ser explotado por los desarrolladores de malware, inevitablemente lo será, por lo que esperamos que estas campañas se encuentren en más repositorios que solo en Docker Hub,” dijo Menashe.